使用SSLStrip

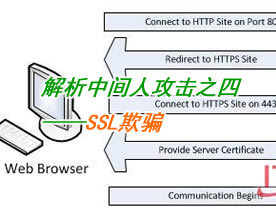

实现这个过程是使用SSLstrip工具,大家可以点击此处下载并测试。这个工具只能在Linux运行,大家也可以下载运行Backtrack 4。

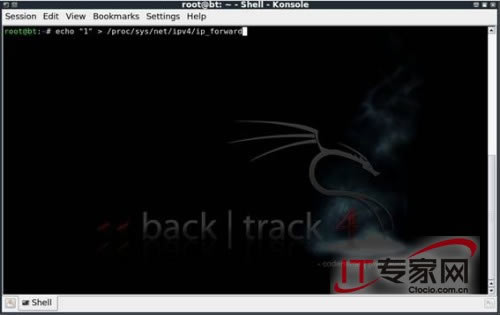

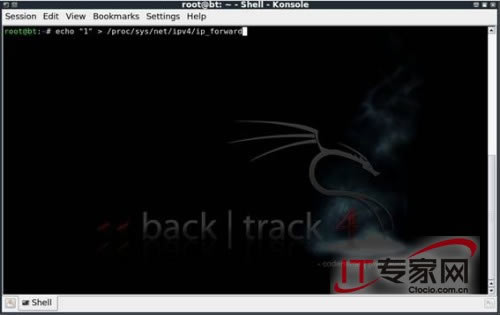

安装好SSLstrip后,有几个必须做的事情。首先,你使用的Linux系统必须被配置为IP转发,实现这个配置,需要输入命令echo "1" > /proc/sys/net/ipv4/ip_forward,如下图所示。

图3:启用IP转发

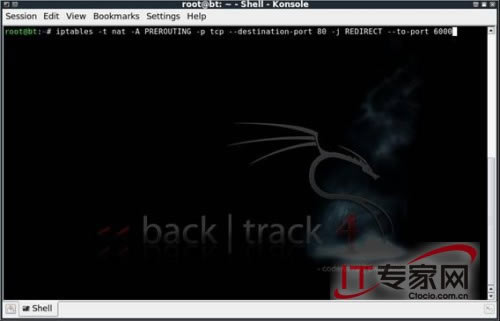

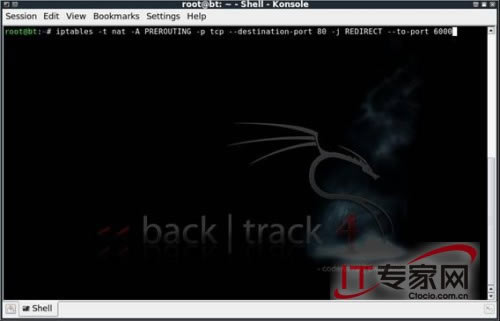

图3:启用IP转发 图4:配置IPTables来正确路由HTTP流量

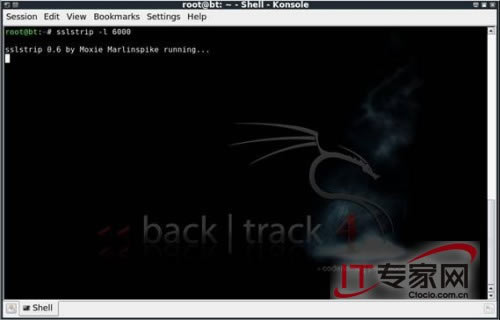

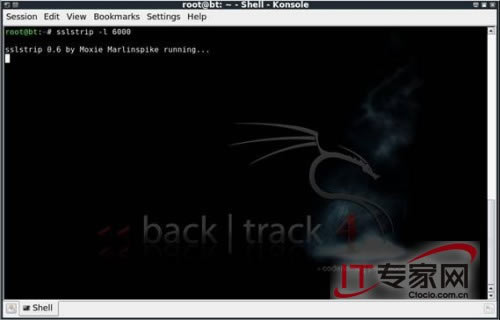

图4:配置IPTables来正确路由HTTP流量 图5:使用sslstrip

图5:使用sslstrip

图3:启用IP转发

图3:启用IP转发 图4:配置IPTables来正确路由HTTP流量

图4:配置IPTables来正确路由HTTP流量 图5:使用sslstrip

图5:使用sslstrip