解析中间人攻击之二:DNS欺骗

来源:IT专家网 作者:valen

内容提示:在上篇文章中,我们讨论了正常ARP通信以及ARP缓存中毒是如何利用潜在恶意信息通过另一台设备重定向设备网络通信的问题,这看似高级的中间人攻击形式(即ARP缓存攻击)其实是非常容易实现的。而在本文中我们将讨论一种类似的中间人攻击,即DNS欺骗。

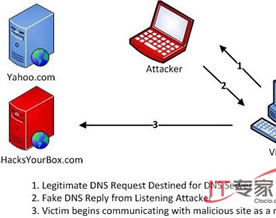

DNS欺骗

DNS欺骗是这样一种中间人攻击形式,它是攻击者冒充域名服务器的一种欺骗行为,它主要用于向主机提供错误DNS信息,当用户尝试浏览网页,例如IP地址为XXX.XX.XX.XX ,网址为www.bankofamerica.com,而实际上登录的确实IP地址YYY.YY.YY.YY上的www.bankofamerica.com ,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这个网址是攻击者用以窃取网上银行登录证书以及帐号信息的假冒网址,DNS欺骗其实并不是真的“黑掉”了对方的网站,而是冒名顶替、招摇撞骗罢了。整个操作过程其实非常简单,下面我们将探讨DNS欺骗攻击是如何实现的以及如何抵御这种攻击。

正常DNS通信

域名系统(DNS)协议在RFC 1034/1035中是这样定义的:它被认为是互联网使用中最重要的协议之一。当你在浏览器输入网址时(例如http://www.google.com),就会向DNS服务器发送一个DNS请求以便找到与该网址相对应的IP地址。这是因为与互联网互连的路由器和设备并不知道google.com,它们只知道IP地址,如74.125.95.103。

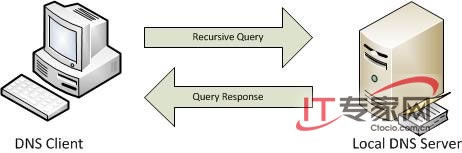

图1: DNS查询和响应

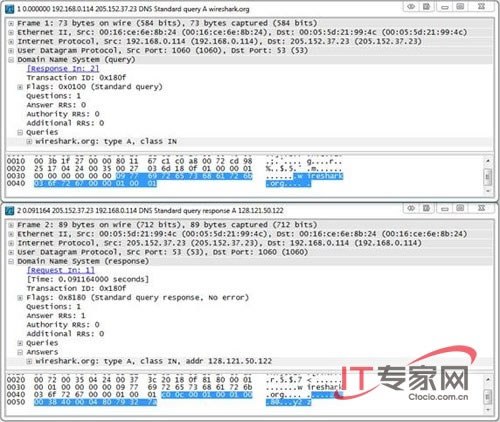

图1: DNS查询和响应 图2: DNS查询和响应数据包

图2: DNS查询和响应数据包