Asp的安全管理

ASP 的安全配置工具

ASP 管理员应当对安全配置工具非常熟悉,因为要获得系统中与安全相关的所有方面的信息,这是必不可少的。

这些工具应当使您非常容易地回答以下问题:“我的计算机安全吗?”,或者“我的网络安全吗?”。这些工具应当允许对已定义的安全策略所包含的所有方面进行配置和分析,例如:

帐号策略。设置或更改访问策略,包括域或本地密码策略、域或本地帐户锁定策略以及域 Kerberos 策略(在适用情况下)。

本地策略。配置本地审核策略、用户权限分配和各式各样的安全选项,例如对软盘、CD-ROM 等的控制。

受限制的组。对内置的组以及要进行配置的任何其它特定组指定或更改组成员(如 Administrators、Server Operators、Backup Operators、Power Users 等)。这不应作为一般的成员管理工具来使用 ? 只用来控制特定组(具有指定给他们的敏感功能)的成员。

系统服务。配置安装在系统上不同服务(包括网络传输服务如 TCP/IP、NetBIOS、CIFS 文件共享、打印等)的安全性。如果不使用,则会停止 TCP/IP 之外的服务。有关详细信息,请参见 http://www.microsoft.com/technet/

文件或文件夹共享。配置文件系统和重定向器服务的设置。这包括访问各种网络文件共享时关闭匿名访问以及启用数据包签名和安全性的选项。

系统注册表。设置或更改有关系统注册表项的安全性。

系统存储。设置或更改本地系统文件卷和目录树的安全性。

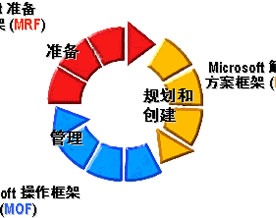

准备。为客户和 ASP 准备一个安全的环境,以便安全地创建用户、文件等。

这些工具还应当有助于监视安全策略中已定义的所有方面,例如:

帐号策略 ? 密码、锁定以及 Kerberos 设置。

本地策略 ? 审核、用户权限和安全选项。(“安全选项”主要包括与安全相关的注册表值。)

事件日志 ? 系统、应用程序、安全和目录服务日志的设置。

受限制的组 ? 有关组成员的策略。

系统服务 ? 系统服务的启动模式和访问控制。

注册表 ? 注册表项的访问控制。

文件系统 ? 文件夹和文件的访问控制。

物理访问系统 ? 对设备的访问、卡式钥匙的使用、闭环视频等。

这些工具还应当可以分析组策略,一直下行至用户级。可以使用其它工具来分析监视过程中收集到的全部数据。这些工具通常特别依赖于统计技术。

使用 Windows 2000 的 ASP 管理员可用“Windows 2000 安全配置工具集”的下列组件来配置上述部分或全部的安全方面。

“安全模板”管理单元。“安全模板”管理单元是独立的 Microsoft 管理控制台 (MMC) 管理单元,它可以创建基于文本的模板文件,该文件包含所有安全方面的安全设置。

“安全配置和分析”管理单元。“安全配置和分析”管理单元是独立的 MMC 管理单元,它可以配置或分析 Windows 2000 操作系统的安全性。其操作基于使用“安全模板”管理单元创建的安全模板的内容。

Secedit.exe。Secedit.exe 是“安全配置和分析”管理单元的命令行版本。它可以使安全配置和分析在没有图形用户界面 (GUI) 的情况下执行。

对组策略的安全设置扩展。“安全配置工具集”还包括一个对组策略编辑器的扩展管理单元,用来配置本地安全策略以及域或组织单元 (OU) 的安全策略。本地安全策略只包括上述“帐号策略”和“本地策略”的安全范围。为域或 OU 定义的安全策略可包括所有的安全性范围。

ASP 安全任务和方法介绍

创建网络安全时,会用到许多策略、任务和方法。下面是对它们的简要介绍。

安全通信和概念

介绍和解释在 ASP 的策略规划中针对风险的安全策略

提供安全概念和词汇的背景材料,使读者熟悉安全规划

确定 ASP 网络的安全风险。在安全规划中将其列出并加以解释

执行所有必要的安全措施(不要忘记物理方法)

严密监视安全性

审核、评估、改进和培训所有的步骤和策略

定义访问控制

确定 ASP 的组织目前如何使用组和建立组名称的规范,以及如何使用组类型

介绍用于对 ASP 范围内资源进行广泛安全访问的顶层安全组。它们可能是客户通用组

介绍访问控制策略,特别是关于如何以一致的方式使用安全组

确定创建新组的步骤以及由谁负责管理组成员

确定代表管理员控制特定任务的条件,介绍什么是客户管理员的任务以及什么是 ASP 管理员的任务

规定 ASP 策略以保护管理员帐户和管理控制台

审核、评估、改进和培训所有步骤及策略

远程客户或用户访问

描述支持客户或用户远程访问的 ASP 策略

建立一个规划来传递远程访问步骤,包括连接方法

建立通过专用连接连接到客户网络的策略

审核、评估、改进和培训所有步骤及策略

身份验证访问

确保对网络资源的所有访问都需要使用域帐户进行身份验证

确定用户群(ASP 内部和客户用户)的哪一部分需要对交互式或远程访问登录使用有效的身份验证

如果需要有效的身份验证,则确定部署公钥安全以及(或)进行智能卡登录的规划

定义用户帐户的密码长度、更改间隔以及复杂性要求

确定一个 ASP 策略来消除在任何网络上纯文本密码的传输,并制定出支持一次性登录或保护密码传输的策略

审核、评估、改进和培训所有步骤及策略

代码签名和软件签名

规定下载的代码所需要的安全级别

部署内部的 ASP 步骤,对所有公开分发的内部开发软件实施代码签名

审核、评估、改进和培训所有步骤及策略

部署“安全应用程序”策略

建立测试规划和单独的测试环境 来确认 ASP 应用程序是否在适当配置的安全系统下正常运行

确定还需要什么样的附加应用程序来加强安全功能以达到 ASP 的安全目标

进行适当的更改管理,包括在发布之前对更改的认可和安全验证

审核、评估、改进和培训所有步骤及策略

启用数据保护

确定对敏感或保密客户和内部信息进行识别和管理的 ASP 策略,并确定保护这些敏感数据的条件

确定存放敏感客户(或内部)数据的 ASP 服务器,这些数据可能需要附加的数据保护以防止窃取

建立一个使用 IPSec 的部署规划,以保护远程访问数据或访问敏感的 ASP 数据服务器

审核、评估、改进和培训所有步骤及策略

加密文件系统

介绍“数据恢复策略”,包括“恢复代理”的角色

介绍用来实施数据恢复过程并验证该过程有效的步骤

审核、评估、改进和培训所有步骤及策略

建立信任关系

介绍 ASP 域、域目录树和目录林并明确规定它们之间的信任关系

确定对信任的客户和厂商以及其它外部域的策略(信任其它域意味着也信任由该域的所有者确定的安全策略)

审核、评估、改进和培训所有步骤及策略

设置统一的安全策略

使用安全模板的方法来介绍对不同的计算机类实施的安全级别

确定域范围内的帐号策略并将这些策略和指导方针传递给客户和用户群

确定对网络上不同类系统(例如桌面、文件和打印服务器、以及电子邮件服务器)的本地安全策略要求。确定对应于每个类别的组策略安全设置

确定这样的应用程序服务器,在其中可用特定的安全模板来管理安全设置以及在整个组策略中考虑对它们的管理